窃听老婆手机通话微信(跟踪定位录音防出轨)手机,已经成为了我们离不开、甩不掉的生活必需品。我们每天都百思特网会通过手机进行社交、游戏、阅读,甚至理财。我们在获取外界信息的同时,也将自己暴露在 “众目睽睽” 之下。毫无疑问,我们的个人隐私基本上被 “扒光” 了。

近年来,尽管人们越来越注重自己的个人隐私保护,知道怎么做可以避免隐私泄漏问题,比如通过在手机端控制录音、定位、相机等权限来避免个人隐私泄露和被外界使用。

但事实上,一项最新的研究表明,这种方法并不奏效。

近日,在国际信息安全界顶级会议 “网络与分布式系统安全会议(NDSS 2020)” 上,一项由浙江大学网络空间安全学院任奎团队和加拿大麦吉尔大学、多伦多大学团队的联合研究发现,当前智能手机软件可以在用户不知情且无需系统授权的情况下,利用手机内置加速度传感器(俗称 “加速度计”)实现对用户语音通话的窃听,其成功率可高达 90%。此外,这种窃听方式在当前并不违反监管部门的规定。

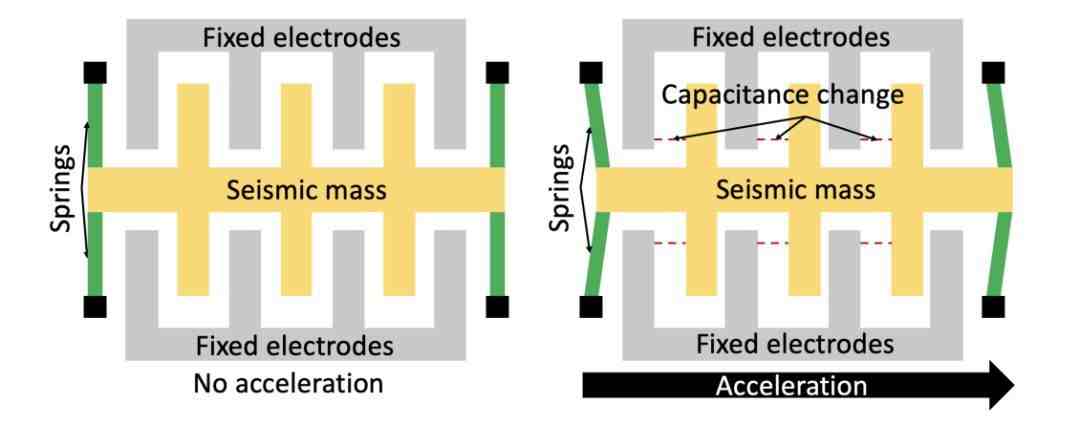

先了解下什么是加速度计。加速度计是当前智能手机中一种很常见的、能够测量加速度的传感器,会分别在手机的 X 轴(左右)、Y 轴(上下)、Z 轴(前后)三个方向测量感应。在人们的普遍认知中,加速度计只用于计步、测速、手机姿态测量等与手机运动相关的数据采集过程中,其看起来与通话、短信、通信录等敏感信息并没有什么实际关联,因而在采集智能手机的加速度信息时,无需获得用户的授权。窃听老婆手机通话微信(跟踪定位录音防出轨)

图|加速度计的构造

但恰恰就是这个毫不起眼的东西,可能会让我们再次陷入隐私泄露危机。

研究发现,由于加速度计和扬声器都被配置在手机的主板上,且相隔很近,任何语音通话产生的震动都会传到加速度计上,这些语音信号产生的震动会被加速度计接收并产生相应的数据,犯罪分子利用深度学习算法可以从中解读出关键信息,更甚者,将其还原成扬声器实际播放的声音信号。

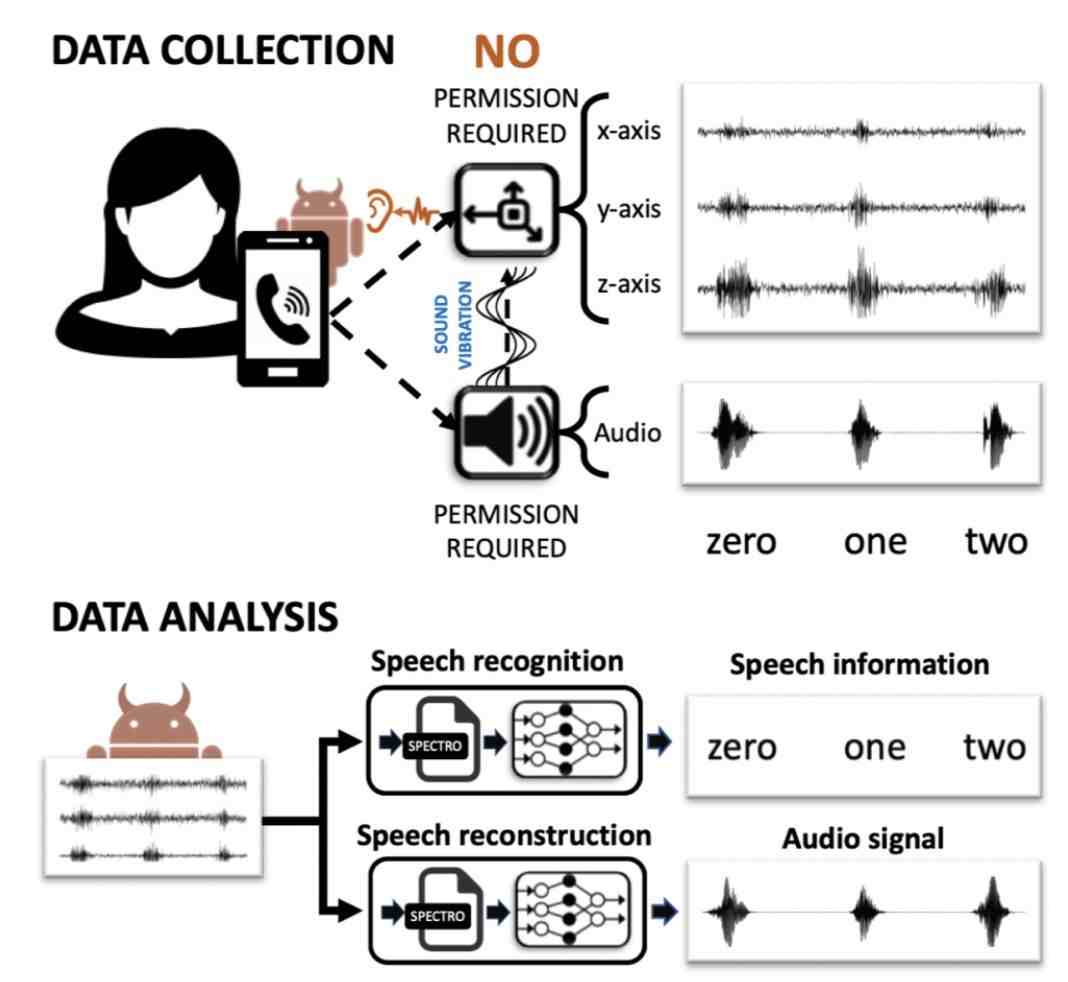

图|基于加速度计的智能手机窃听及语音识别和语音重构工作流程

研究团队成员、浙江大学网络空间安全学院院长任奎在接受南都记者采访时表示,“无论手机开不开免提,一方的人声都是先转换为电信号,通过网络传输到另一方,再通过扬声器发出来,引发主板震动,而加速度计能够感知这种震动。” 因此,只要在某些智能手机应用中增加一个调用加速度计的指令,并将其伪装在应用商店内,犯罪分子就能轻易搜集用户的语音信息,进行后续犯罪。

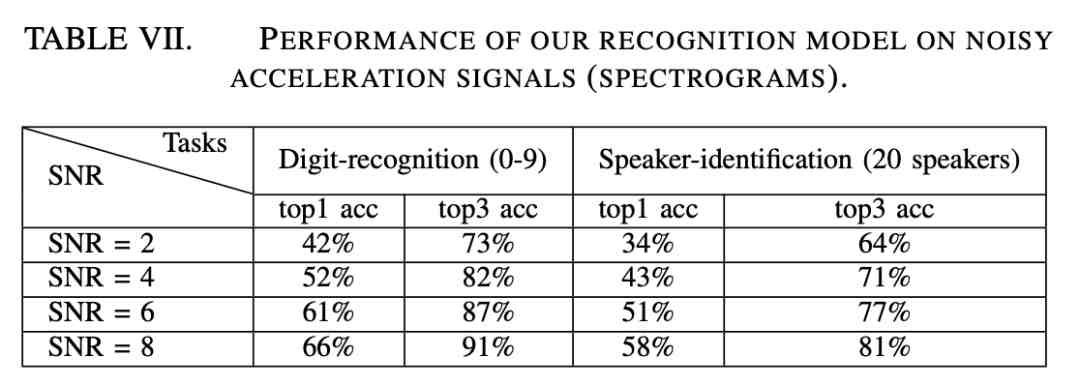

研究发现,通过深度学习算法,攻击者可以很好地识别出智能手机播放的数字、字母和敏感词信息,准确率均接近 90%,即使环境嘈杂,准确率也可以达到 80%。

图|基于有噪声加速度信号识别模型的性能(SNR 为信噪比)

“从犯罪分子的角度来说,他的目标并不是 100% 还原人声。只要里边的敏感信息能被攻击者提取出来,就足以产生潜在效益,可以说,攻击者监控用户是没有成本的。” 任奎说。

此外,尽管受加速度计采样率的限制,目前的语音重构模型仅能重构 1500 Hz 以下的音频数据,但重百思特网构出的音频已经包含了成人语音中的所有元音信息,足以将加速度计采集到的震动信号还原为原始的音频信号。

“可以说,我们的研究结果是目前已发表的论文中,使用深度学习算法唯一在现实场景中切实可行的基于加速度计数据语音准确识别和重建的窃听攻击技术。” 任奎说。

除了移动传感器之外,Siri、Google Assistant、小爱同学等语音助手也被犯罪分子拿来当作犯罪工具。

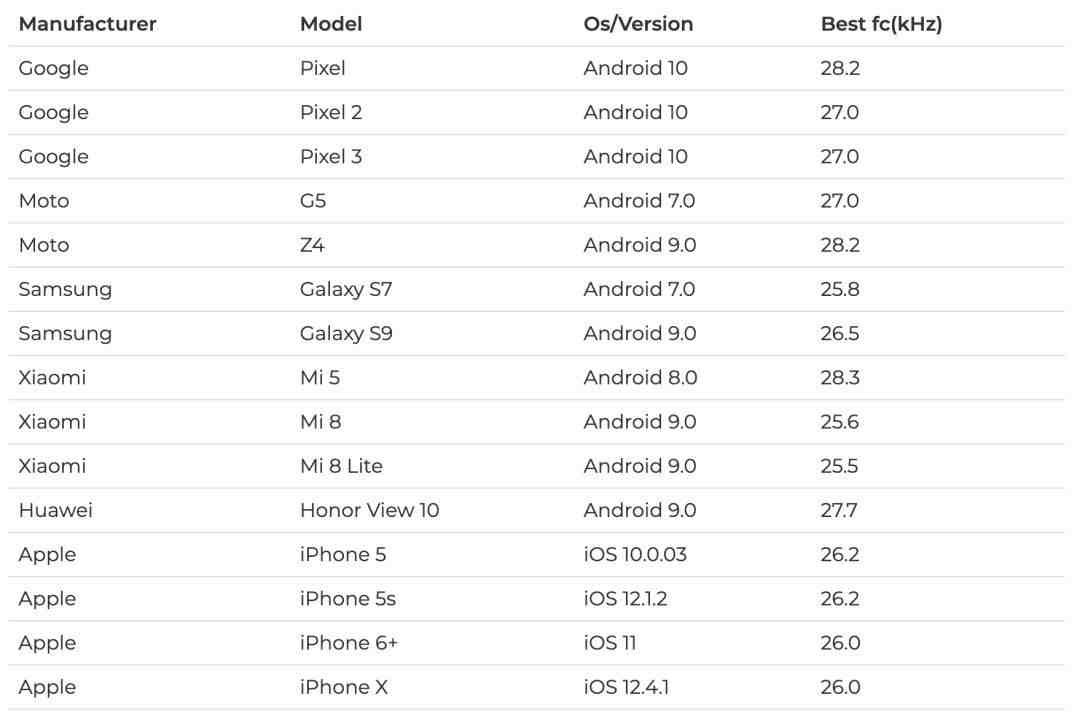

近日,同样是发表在 NDSS 的一项研究,让人们的目光聚焦在了语音助手身上。来自密歇根大学、中国科学院、内布拉斯加大学林肯分校和华盛顿大学的安全研究人员发现,犯罪分子可以利用超声波在许多固体表面传播来激活语音识别系统,使语音助手在人们不知情的情况下给陌生人打电话、拍照或阅读短信内容。

图|涉及到的语音助手和手机机型

超声波的频率高于人类所能听到的音频范围,由于人们听不到超音波,因此这一攻击显得很隐蔽。

华盛顿大学麦凯维工程学院助理教授张宁团队的研究人员,可以坐在手机主人旁边的桌子旁,悄悄地向其手机发送 “语音” 命令。通过增加一个放置在隐秘位置的麦克风,就可以与手机实现通信,从远处控制它。

“我们想提高人们对这种威胁的认识,” 张宁说,“我希望公众都知道这一点。”

可见,手机安全问题比我们想象的要严重得多,我们需要对此高度重视,有针对性地增加这方面的知识。正如任奎所言,需要有更多的人关注移动端的安全问题百思特网,研究排查软硬件两方面的手机安全漏洞,从而减少信息泄露所导致的国家安全与社会经济损失。